რა არის SSL/TLS გაშიფვრა?

SSL გაშიფვრა, ასევე ცნობილი როგორც SSL/TLS გაშიფვრა, გულისხმობს Secure Sockets Layer (SSL) ან Transport Layer Security (TLS) დაშიფრული ქსელური ტრაფიკის ჩაჭრისა და გაშიფვრის პროცესს. SSL/TLS არის ფართოდ გამოყენებული დაშიფვრის პროტოკოლი, რომელიც იცავს მონაცემთა გადაცემას კომპიუტერული ქსელების, მაგალითად, ინტერნეტის საშუალებით.

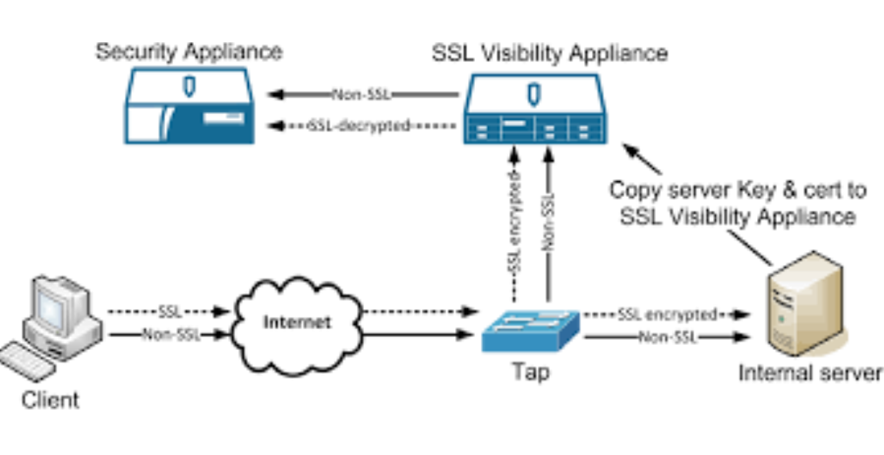

SSL გაშიფვრა, როგორც წესი, ხორციელდება უსაფრთხოების მოწყობილობებით, როგორიცაა firewall-ები, შეჭრის პრევენციის სისტემები (IPS) ან სპეციალური SSL გაშიფვრის მოწყობილობები. ეს მოწყობილობები სტრატეგიულად არის განთავსებული ქსელში, რათა უსაფრთხოების მიზნით შემოწმდეს დაშიფრული ტრაფიკი. ძირითადი მიზანია დაშიფრული მონაცემების ანალიზი პოტენციური საფრთხეების, მავნე პროგრამების ან არაავტორიზებული აქტივობების აღმოსაჩენად.

SSL გაშიფვრის შესასრულებლად, უსაფრთხოების მოწყობილობა მოქმედებს როგორც შუამავალი კლიენტს (მაგ., ვებ ბრაუზერი) და სერვერს შორის. როდესაც კლიენტი იწყებს SSL/TLS კავშირს სერვერთან, უსაფრთხოების მოწყობილობა წყვეტს დაშიფრულ ტრაფიკს და ამყარებს ორ ცალკეულ SSL/TLS კავშირს - ერთი კლიენტთან და მეორე სერვერთან.

შემდეგ უსაფრთხოების მოწყობილობა გაშიფრავს კლიენტისგან მიღებულ ტრაფიკს, ამოწმებს გაშიფრულ კონტენტს და იყენებს უსაფრთხოების პოლიტიკას ნებისმიერი მავნე ან საეჭვო აქტივობის დასადგენად. მას ასევე შეუძლია შეასრულოს ისეთი ამოცანები, როგორიცაა მონაცემთა დაკარგვის პრევენცია, კონტენტის ფილტრაცია ან მავნე პროგრამების აღმოჩენა გაშიფრულ მონაცემებზე. ტრაფიკის ანალიზის შემდეგ, უსაფრთხოების მოწყობილობა ხელახლა დაშიფრავს მას ახალი SSL/TLS სერტიფიკატის გამოყენებით და გადასცემს მას სერვერზე.

მნიშვნელოვანია აღინიშნოს, რომ SSL გაშიფვრა კონფიდენციალურობისა და უსაფრთხოების საკითხებს ბადებს. ვინაიდან უსაფრთხოების მოწყობილობას აქვს წვდომა გაშიფრულ მონაცემებზე, მას პოტენციურად შეუძლია ნახოს ისეთი მგრძნობიარე ინფორმაცია, როგორიცაა მომხმარებლის სახელები, პაროლები, საკრედიტო ბარათის დეტალები ან ქსელით გადაცემული სხვა კონფიდენციალური მონაცემები. ამიტომ, SSL გაშიფვრა, როგორც წესი, კონტროლირებად და დაცულ გარემოში ხორციელდება, რათა უზრუნველყოფილი იყოს ჩაჭრილი მონაცემების კონფიდენციალურობა და მთლიანობა.

SSL დეშიფრაციას სამი გავრცელებული რეჟიმი აქვს:

- პასიური რეჟიმი

- შემომავალი რეჟიმი

- გამავალი რეჟიმი

მაგრამ რა განსხვავებაა SSL დეშიფრაციის სამ რეჟიმს შორის?

| რეჟიმი | პასიური რეჟიმი | შემომავალი რეჟიმი | გამავალი რეჟიმი |

| აღწერა | უბრალოდ გადამისამართებს SSL/TLS ტრაფიკს გაშიფვრის ან მოდიფიკაციის გარეშე. | ახდენს კლიენტის მოთხოვნების გაშიფვრას, აანალიზებს და იყენებს უსაფრთხოების პოლიტიკას, შემდეგ კი მოთხოვნებს სერვერზე გადააგზავნის. | ახდენს სერვერის პასუხების გაშიფვრას, აანალიზებს და იყენებს უსაფრთხოების პოლიტიკას, შემდეგ კი პასუხებს კლიენტს უგზავნის. |

| მოძრაობის ნაკადი | ორმხრივი | კლიენტიდან სერვერამდე | სერვერიდან კლიენტამდე |

| მოწყობილობის როლი | დამკვირვებელი | შუამავალი კაცი | შუამავალი კაცი |

| გაშიფვრის ადგილმდებარეობა | გაშიფვრა არ ხდება | გაშიფვრა ხდება ქსელის პერიმეტრზე (ჩვეულებრივ, სერვერის წინ). | გაშიფვრა ხდება ქსელის პერიმეტრზე (როგორც წესი, კლიენტის წინ). |

| მოძრაობის ხილვადობა | მხოლოდ დაშიფრული ტრაფიკი | გაშიფრული კლიენტის მოთხოვნები | გაშიფრული სერვერის პასუხები |

| მოძრაობის მოდიფიკაცია | მოდიფიკაციის გარეშე | შესაძლოა, ტრაფიკი ანალიზის ან უსაფრთხოების მიზნით შეიცვალოს. | შესაძლოა, ტრაფიკი ანალიზის ან უსაფრთხოების მიზნით შეიცვალოს. |

| SSL სერტიფიკატი | არ არის საჭირო პირადი გასაღები ან სერტიფიკატი | საჭიროა კერძო გასაღები და სერტიფიკატი სერვერისთვის, რომლის ჩაჭრაც ხდება | საჭიროა ჩაჭრილი კლიენტისთვის კერძო გასაღები და სერტიფიკატი |

| უსაფრთხოების კონტროლი | შეზღუდული კონტროლი, რადგან მას არ შეუძლია დაშიფრული ტრაფიკის შემოწმება ან შეცვლა | შეუძლია კლიენტის მოთხოვნების შემოწმება და მათზე უსაფრთხოების პოლიტიკის გამოყენება სერვერამდე მიღწევამდე | შეუძლია სერვერის პასუხების შემოწმება და მათი უსაფრთხოების პოლიტიკის გამოყენება კლიენტამდე მიღწევამდე |

| კონფიდენციალურობასთან დაკავშირებული საკითხები | არ აქვს წვდომა დაშიფრულ მონაცემებზე ან არ აანალიზებს მათ | აქვს წვდომა გაშიფრულ კლიენტის მოთხოვნებზე, რაც კონფიდენციალურობის შეშფოთებას იწვევს | აქვს წვდომა გაშიფრულ სერვერის პასუხებზე, რაც კონფიდენციალურობის შეშფოთებას იწვევს |

| შესაბამისობის მოსაზრებები | მინიმალური გავლენა კონფიდენციალურობასა და შესაბამისობაზე | შეიძლება მოითხოვდეს მონაცემთა კონფიდენციალურობის რეგულაციების დაცვას | შეიძლება მოითხოვდეს მონაცემთა კონფიდენციალურობის რეგულაციების დაცვას |

უსაფრთხო მიწოდების პლატფორმის სერიულ გაშიფვრასთან შედარებით, ტრადიციულ სერიულ გაშიფვრის ტექნოლოგიას აქვს შეზღუდვები.

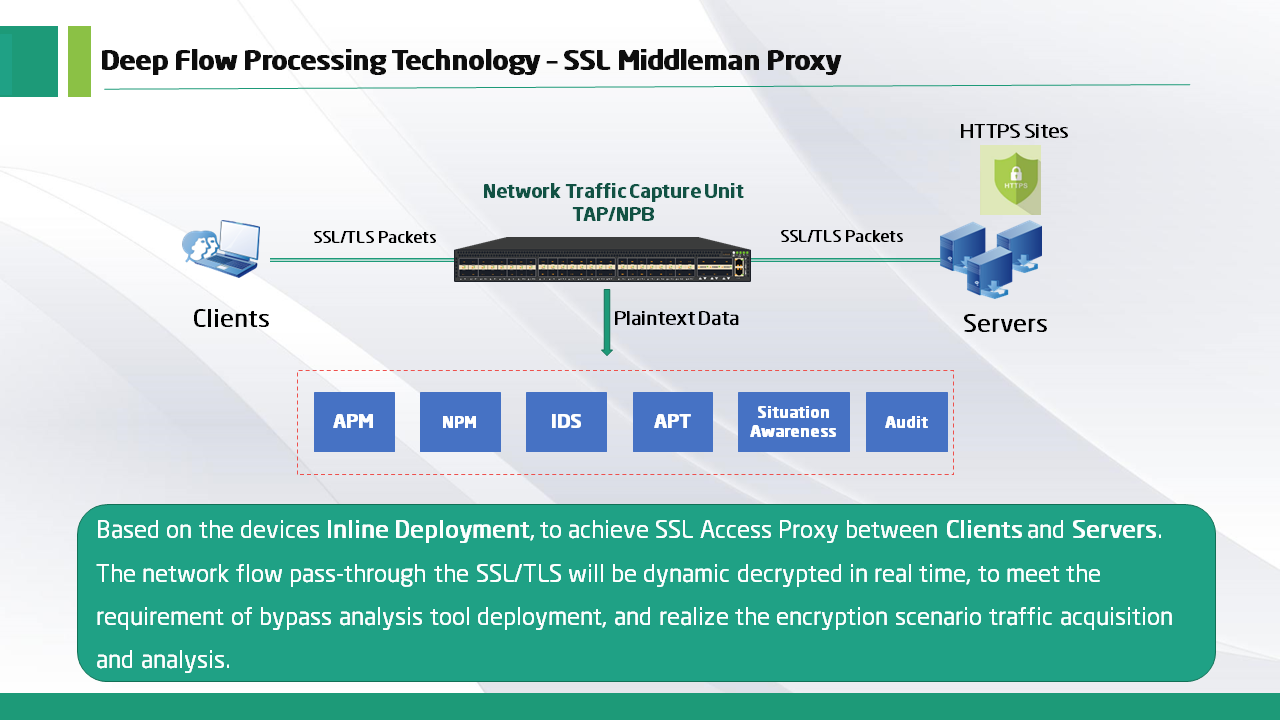

ფაირვოლები და ქსელური უსაფრთხოების კარიბჭეები, რომლებიც ახდენენ SSL/TLS ტრაფიკის გაშიფვრას, ხშირად ვერ ახერხებენ გაშიფრული ტრაფიკის სხვა მონიტორინგისა და უსაფრთხოების ინსტრუმენტებზე გაგზავნას. ანალოგიურად, დატვირთვის დაბალანსება გამორიცხავს SSL/TLS ტრაფიკს და იდეალურად ანაწილებს დატვირთვას სერვერებს შორის, მაგრამ ვერ ახერხებს ტრაფიკის განაწილებას მრავალ ჯაჭვურ უსაფრთხოების ინსტრუმენტზე ხელახლა დაშიფვრამდე. და ბოლოს, ამ გადაწყვეტილებებს არ აქვთ კონტროლი ტრაფიკის შერჩევაზე და ანაწილებენ დაუშიფრავ ტრაფიკს სადენიანი სიჩქარით, როგორც წესი, მთელ ტრაფიკს აგზავნიან გაშიფვრის ძრავზე, რაც ქმნის მუშაობის პრობლემებს.

Mylinking™ SSL დეშიფრაციის საშუალებით თქვენ შეგიძლიათ გადაჭრათ შემდეგი პრობლემები:

1- არსებული უსაფრთხოების ინსტრუმენტების გაუმჯობესება SSL გაშიფვრისა და ხელახალი დაშიფვრის ცენტრალიზებითა და განტვირთვით;

2- ფარული საფრთხეების, მონაცემთა დარღვევის და მავნე პროგრამების გამოვლენა;

3- პოლიტიკაზე დაფუძნებული შერჩევითი გაშიფვრის მეთოდების გამოყენებით, პატივი ეცით მონაცემთა კონფიდენციალურობის დაცვას;

4 - სერვისული ჯაჭვის მრავალი ტრაფიკის ანალიტიკის აპლიკაცია, როგორიცაა პაკეტების დაჭრა, მასკირება, დედუპლიკაცია და ადაპტური სესიის ფილტრაცია და ა.შ.

5- გავლენა მოახდინეთ თქვენი ქსელის მუშაობაზე და განახორციელეთ შესაბამისი კორექტირება უსაფრთხოებასა და მუშაობას შორის ბალანსის უზრუნველსაყოფად.

ეს არის SSL გაშიფვრის რამდენიმე ძირითადი გამოყენება ქსელური პაკეტების ბროკერებში. SSL/TLS ტრაფიკის გაშიფვრით, NPB-ები ზრდიან უსაფრთხოებისა და მონიტორინგის ინსტრუმენტების ხილვადობას და ეფექტურობას, რაც უზრუნველყოფს ქსელის ყოვლისმომცველ დაცვას და მუშაობის მონიტორინგის შესაძლებლობებს. SSL გაშიფვრა ქსელურ პაკეტების ბროკერებში (NPB) გულისხმობს დაშიფრული ტრაფიკის წვდომას და გაშიფვრას შემოწმებისა და ანალიზისთვის. გაშიფრული ტრაფიკის კონფიდენციალურობისა და უსაფრთხოების უზრუნველყოფა უაღრესად მნიშვნელოვანია. მნიშვნელოვანია აღინიშნოს, რომ ორგანიზაციებს, რომლებიც NPB-ებში SSL გაშიფვრას ახორციელებენ, უნდა ჰქონდეთ მკაფიო პოლიტიკა და პროცედურები გაშიფრული ტრაფიკის გამოყენების რეგულირებისთვის, მათ შორის წვდომის კონტროლის, მონაცემთა დამუშავებისა და შენახვის პოლიტიკისთვის. მოქმედი საკანონმდებლო და მარეგულირებელი მოთხოვნების დაცვა აუცილებელია გაშიფრული ტრაფიკის კონფიდენციალურობისა და უსაფრთხოების უზრუნველსაყოფად.

გამოქვეყნების დრო: 2023 წლის 4 სექტემბერი