ქსელური უსაფრთხოების სფეროში, შეჭრის აღმოჩენის სისტემა (IDS) და შეჭრის პრევენციის სისტემა (IPS) მნიშვნელოვან როლს ასრულებენ. ეს სტატია დეტალურად შეისწავლის მათ განმარტებებს, როლებს, განსხვავებებსა და გამოყენების სცენარებს.

რა არის IDS (შეჭრის აღმოჩენის სისტემა)?

IDS-ის განმარტება

შეჭრის აღმოჩენის სისტემა არის უსაფრთხოების ინსტრუმენტი, რომელიც აკონტროლებს და აანალიზებს ქსელურ ტრაფიკს შესაძლო მავნე აქტივობების ან თავდასხმების იდენტიფიცირების მიზნით. ის ეძებს ხელმოწერებს, რომლებიც შეესაბამება ცნობილ თავდასხმის ნიმუშებს ქსელური ტრაფიკის, სისტემის ჟურნალების და სხვა შესაბამისი ინფორმაციის შესწავლის გზით.

როგორ მუშაობს IDS

IDS ძირითადად შემდეგი გზებით მუშაობს:

ხელმოწერის ამოცნობაIDS იყენებს შეტევის ნიმუშების წინასწარ განსაზღვრულ ხელმოწერას შესატყვისად, ვირუსების აღმოსაჩენად ვირუსის სკანერების მსგავსად. IDS აჩენს განგაშს, როდესაც ტრაფიკი შეიცავს ამ ხელმოწერებს შესაბამის მახასიათებლებს.

ანომალიის აღმოჩენაIDS აკონტროლებს ქსელის ნორმალური აქტივობის საბაზისო დონეს და აგზავნის შეტყობინებებს, როდესაც აღმოაჩენს ნორმალური ქცევისგან მნიშვნელოვნად განსხვავებულ ნიმუშებს. ეს ხელს უწყობს უცნობი ან ახალი შეტევების იდენტიფიცირებას.

პროტოკოლის ანალიზიIDS აანალიზებს ქსელური პროტოკოლების გამოყენებას და აფიქსირებს ქცევას, რომელიც არ შეესაბამება სტანდარტულ პროტოკოლებს, რითაც ახდენს შესაძლო შეტევების იდენტიფიცირებას.

IDS-ის ტიპები

განლაგების ადგილის მიხედვით, IDS შეიძლება დაიყოს ორ ძირითად ტიპად:

ქსელის IDS (NIDS)ქსელში განლაგებულია ქსელში გამავალი ყველა ტრაფიკის მონიტორინგისთვის. მას შეუძლია როგორც ქსელის, ასევე სატრანსპორტო ფენის შეტევების აღმოჩენა.

მასპინძლის IDS (HIDS): განლაგებულია ერთ ჰოსტზე ამ ჰოსტზე სისტემის აქტივობის მონიტორინგისთვის. ის უფრო მეტად ფოკუსირებულია ჰოსტის დონის შეტევების აღმოჩენაზე, როგორიცაა მავნე პროგრამები და მომხმარებლის არანორმალური ქცევა.

რა არის IPS (შეჭრის პრევენციის სისტემა)?

IPS-ის განმარტება

შეჭრის პრევენციის სისტემები არის უსაფრთხოების ინსტრუმენტები, რომლებიც პროაქტიულ ზომებს იღებენ პოტენციური შეტევების შესაჩერებლად ან მათგან თავის დასაცავად მათი აღმოჩენის შემდეგ. IDS-თან შედარებით, IPS არა მხოლოდ მონიტორინგისა და განგაშის ინსტრუმენტია, არამედ ინსტრუმენტი, რომელსაც შეუძლია აქტიურად ჩაერიოს და თავიდან აიცილოს პოტენციური საფრთხეები.

როგორ მუშაობს IPS

IPS იცავს სისტემას ქსელში გამავალი მავნე ტრაფიკის აქტიური დაბლოკვით. მისი მუშაობის ძირითადი პრინციპი მოიცავს:

თავდასხმის ტრაფიკის დაბლოკვაროდესაც IPS პოტენციურ თავდასხმის ტრაფიკს აღმოაჩენს, მას შეუძლია დაუყოვნებლივ მიიღოს ზომები ამ ტრაფიკის ქსელში შეღწევის თავიდან ასაცილებლად. ეს ხელს უშლის თავდასხმის შემდგომ გავრცელებას.

კავშირის მდგომარეობის გადატვირთვაIPS-ს შეუძლია პოტენციურ შეტევასთან დაკავშირებული კავშირის მდგომარეობის გადატვირთვა, რაც თავდამსხმელს კავშირის აღდგენას და ამით შეტევის შეწყვეტას აიძულებს.

Firewall-ის წესების შეცვლაIPS-ს შეუძლია დინამიურად შეცვალოს firewall-ის წესები, რათა დაბლოკოს ან მისცეს ტრაფიკის კონკრეტული ტიპები რეალურ დროში საფრთხის სიტუაციებთან ადაპტაციის საშუალებას.

IPS-ის ტიპები

IDS-ის მსგავსად, IPS შეიძლება დაიყოს ორ ძირითად ტიპად:

ქსელის IPS (NIPS)ქსელში განლაგებულია მთელი ქსელის მასშტაბით შეტევებისგან მონიტორინგისა და დაცვის მიზნით. მას შეუძლია დაიცვას თავი ქსელის და სატრანსპორტო ფენის შეტევებისგან.

მასპინძელი IPS (HIPS)განლაგებულია ერთ ჰოსტზე უფრო ზუსტი დაცვის უზრუნველსაყოფად, ძირითადად გამოიყენება ჰოსტის დონის შეტევებისგან, როგორიცაა მავნე პროგრამები და ექსპლოიტი.

რა განსხვავებაა შეჭრის გამოვლენის სისტემას (IDS) და შეჭრის პრევენციის სისტემას (IPS) შორის?

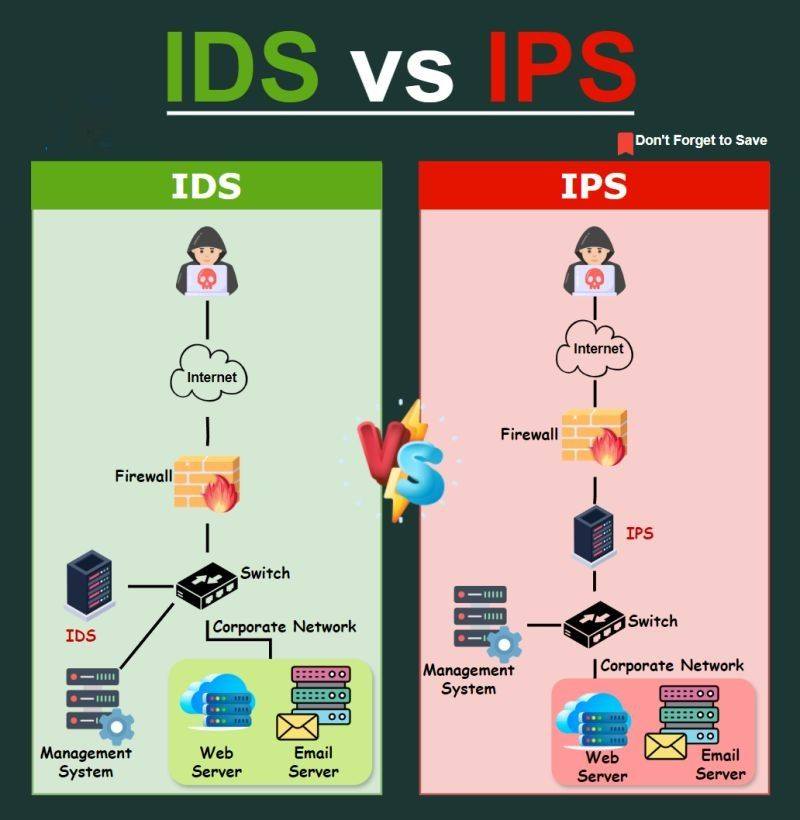

მუშაობის სხვადასხვა მეთოდი

IDS არის პასიური მონიტორინგის სისტემა, რომელიც ძირითადად გამოიყენება აღმოჩენისა და განგაშისთვის. ამის საპირისპიროდ, IPS პროაქტიულია და შეუძლია მიიღოს ზომები პოტენციური შეტევებისგან თავის დასაცავად.

რისკისა და ეფექტის შედარება

IDS-ის პასიური ბუნების გამო, შესაძლოა, მან ვერ მიიღოს ცრუ დადებითი შედეგები ან მიიღოს ცრუ დადებითი შედეგები, მაშინ როცა IPS-ის აქტიურმა დაცვამ შესაძლოა მეგობრული ცეცხლი გამოიწვიოს. ორივე სისტემის გამოყენებისას საჭიროა რისკისა და ეფექტურობის დაბალანსება.

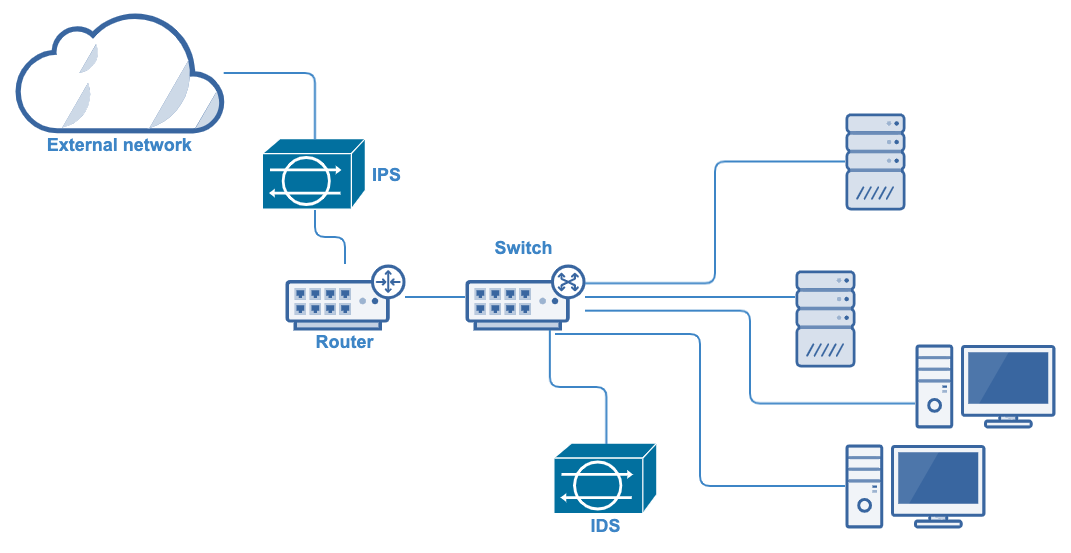

განლაგებისა და კონფიგურაციის განსხვავებები

IDS, როგორც წესი, მოქნილია და მისი განთავსება ქსელის სხვადასხვა ადგილას შეიძლება. ამის საპირისპიროდ, IPS-ის განთავსება და კონფიგურაცია უფრო ფრთხილად დაგეგმვას მოითხოვს, რათა თავიდან იქნას აცილებული ნორმალურ ტრაფიკში ჩარევა.

IDS-ისა და IPS-ის ინტეგრირებული გამოყენება

IDS და IPS ერთმანეთს ავსებენ, IDS აკვირდება და გაფრთხილებებს აწვდის, ხოლო IPS საჭიროების შემთხვევაში პროაქტიულ თავდაცვით ზომებს იღებს. მათი კომბინაცია უფრო ყოვლისმომცველი ქსელის უსაფრთხოების დაცვის ხაზის ჩამოყალიბებას უწყობს ხელს.

აუცილებელია IDS-ისა და IPS-ის წესების, ხელმოწერებისა და საფრთხეების შესახებ ინფორმაციის რეგულარული განახლება. კიბერ საფრთხეები მუდმივად ვითარდება და დროულ განახლებებს შეუძლია გააუმჯობესოს სისტემის უნარი ახალი საფრთხეების იდენტიფიცირებაში.

უმნიშვნელოვანესია IDS-ისა და IPS-ის წესების მორგება ორგანიზაციის კონკრეტულ ქსელურ გარემოსა და მოთხოვნებზე. წესების მორგებით შესაძლებელია სისტემის სიზუსტის გაუმჯობესება და ცრუ დადებითი შედეგებისა და მეგობრული დაზიანებების შემცირება.

IDS-სა და IPS-ს უნდა შეეძლოთ პოტენციურ საფრთხეებზე რეალურ დროში რეაგირება. სწრაფი და ზუსტი რეაგირება ხელს უწყობს თავდამსხმელების ქსელში დამატებითი ზიანის მიყენებისგან თავის შეკავებას.

ქსელური ტრაფიკის უწყვეტი მონიტორინგი და ნორმალური ტრაფიკის ნიმუშების გაგება ხელს შეუწყობს IDS-ის ანომალიების გამოვლენის შესაძლებლობების გაუმჯობესებას და ცრუ დადებითი შედეგების ალბათობის შემცირებას.

მარჯვნივ მოძებნაქსელური პაკეტების ბროკერითქვენს IDS-თან (შეჭრის აღმოჩენის სისტემა) მუშაობისთვის

მარჯვნივ მოძებნაშემოვლითი ხაზის ონკანის გადამრთველითქვენს IPS-თან (შეჭრის პრევენციის სისტემა) მუშაობისთვის

გამოქვეყნების დრო: 2024 წლის 26 სექტემბერი