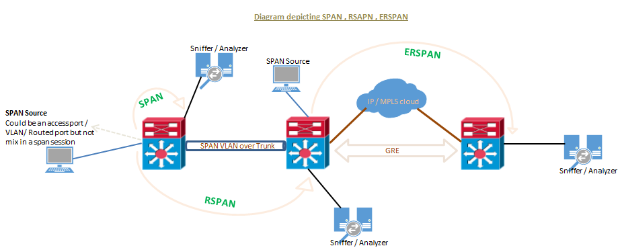

SPAN, RSPAN და ERSPAN არის ტექნიკა, რომელიც გამოიყენება ქსელებში ტრაფიკის ანალიზისთვის მოსაპოვებლად და მონიტორინგისთვის. აქ მოცემულია თითოეული მათგანის მოკლე მიმოხილვა:

SPAN (გადართვის პორტის ანალიზატორი)

დანიშნულება: გამოიყენება კონკრეტული პორტებიდან ან VLAN-ებიდან ტრაფიკის სხვა პორტზე მონიტორინგის მიზნით კომუტატორზე ასახვისთვის.

გამოყენების შემთხვევა: იდეალურია ლოკალური ტრაფიკის ანალიზისთვის ერთ კომუტატორზე. ტრაფიკი გადაეცემა მითითებულ პორტს, სადაც ქსელის ანალიზატორს შეუძლია მისი დაფიქსირება.

RSPAN (დისტანციური SPAN)

დანიშნულება: აფართოებს SPAN შესაძლებლობებს ქსელში მრავალ კომუტატორზე.

გამოყენების შემთხვევა: საშუალებას იძლევა ერთი კომუტატორიდან მეორეზე ტრაფიკის მონიტორინგის ძირითადი არხის საშუალებით. სასარგებლოა იმ სცენარებისთვის, როდესაც მონიტორინგის მოწყობილობა სხვა კომუტატორზეა განთავსებული.

ERSPAN (ინკაფსულირებული დისტანციური SPAN)

დანიშნულება: აერთიანებს RSPAN-ს GRE-სთან (Generic Routing Encapsulation) სარკისებური ტრაფიკის ინკაფსულირებისთვის.

გამოყენების შემთხვევა: საშუალებას იძლევა ტრაფიკის მონიტორინგის განხორციელდეს მარშრუტიზებულ ქსელებში. ეს სასარგებლოა კომპლექსურ ქსელურ არქიტექტურებში, სადაც ტრაფიკის სხვადასხვა სეგმენტზე დაჭერაა საჭირო.

კომუტატორის პორტის ანალიზატორი (SPAN) არის ეფექტური, მაღალი ხარისხის ტრაფიკის მონიტორინგის სისტემა. ის მიმართავს ან ასახავს ტრაფიკს წყაროს პორტიდან ან VLAN-დან დანიშნულების პორტში. ამას ზოგჯერ სესიის მონიტორინგსაც უწოდებენ. SPAN გამოიყენება კავშირის პრობლემების აღმოსაფხვრელად, ქსელის გამოყენებისა და მუშაობის გამოსათვლელად და სხვა მრავალი რამისთვის. Cisco-ს პროდუქტებზე მხარდაჭერილია SPAN-ების სამი ტიპი...

ა. SPAN ან ლოკალური SPAN.

ბ. დისტანციური SPAN (RSPAN).

გ. კაფსულირებული დისტანციური SPAN (ERSPAN).

რომ იცოდეთ: "Mylinking™ ქსელური პაკეტების ბროკერი SPAN, RSPAN და ERSPAN ფუნქციებით"

SPAN / ტრაფიკის სარკეირება / პორტის სარკეირება გამოიყენება მრავალი მიზნით, ქვემოთ მოცემულია რამდენიმე მათგანი.

- IDS/IPS-ის იმპლემენტაცია უწყვეტ რეჟიმში.

- VOIP ზარის ჩაწერის გადაწყვეტილებები.

- უსაფრთხოების შესაბამისობის მიზეზები ტრაფიკის მონიტორინგისა და ანალიზისთვის.

- კავშირის პრობლემების მოგვარება, ტრაფიკის მონიტორინგი.

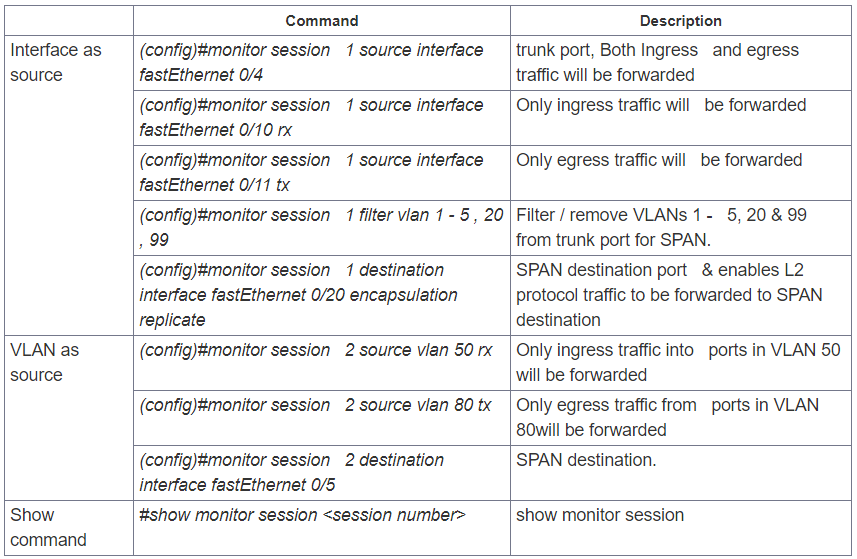

მიუხედავად იმისა, თუ რომელი SPAN ტიპი მუშაობს, SPAN წყარო შეიძლება იყოს ნებისმიერი ტიპის პორტი, მაგ. მარშრუტიზებული პორტი, ფიზიკური კომუტატორის პორტი, წვდომის პორტი, მაგისტრალური არხი, VLAN (კომუტატორის ყველა აქტიური პორტი კონტროლდება), EtherChannel (პორტი ან მთლიანი პორტ-არხის ინტერფეისები) და ა.შ. გაითვალისწინეთ, რომ SPAN დანიშნულების ადგილისთვის კონფიგურირებული პორტი არ შეიძლება იყოს SPAN წყაროს VLAN-ის ნაწილი.

SPAN სესიები მხარს უჭერენ შემომავალი ტრაფიკის (ingress SPAN), გასასვლელი ტრაფიკის (egress SPAN) ან ორივე მიმართულებით მოძრავი ტრაფიკის მონიტორინგს.

- Ingress SPAN (RX) აკოპირებს წყაროს პორტებისა და VLAN-ების მიერ მიღებულ ტრაფიკს დანიშნულების პორტში. SPAN აკოპირებს ტრაფიკს ნებისმიერი მოდიფიკაციის წინ (მაგალითად, ნებისმიერი VACL ან ACL ფილტრის, QoS-ის ან შესვლის ან გასვლის პოლიციის წინ).

- Egress SPAN (TX) ახდენს წყაროს პორტებიდან და VLAN-ებიდან დანიშნულების პორტში გადაცემულ ტრაფიკის კოპირებას. VACL-ის ან ACL ფილტრის, QoS-ის ან შესვლის ან გასვლის კონტროლის ყველა შესაბამისი ქმედება ხორციელდება მანამ, სანამ კომუტატორი ტრაფიკს SPAN დანიშნულების პორტში გადამისამართებს.

- როდესაც გამოიყენება ორივე საკვანძო სიტყვა, SPAN კოპირებს წყაროს პორტებისა და VLAN-ების მიერ მიღებულ და გადაცემულ ქსელურ ტრაფიკს დანიშნულების პორტში.

- SPAN/RSPAN, როგორც წესი, უგულებელყოფს CDP, STP BPDU, VTP, DTP და PAgP ჩარჩოებს. თუმცა, ამ ტიპის ტრაფიკის გადამისამართება შესაძლებელია, თუ კონფიგურირებულია ენკაფსულაციის რეპლიკაციის ბრძანება.

SPAN ან ლოკალური SPAN

SPAN ასახავს ტრაფიკს კომუტატორზე ერთი ან მეტი ინტერფეისიდან იმავე კომუტატორზე არსებულ ერთ ან მეტ ინტერფეისზე; ამიტომ SPAN-ს ძირითადად LOCAL SPAN-ს უწოდებენ.

ადგილობრივი SPAN-ის მითითებები ან შეზღუდვები:

- როგორც მე-2 დონის კომუტირებული პორტების, ასევე მე-3 დონის პორტების კონფიგურირება შესაძლებელია წყაროს ან დანიშნულების პორტებად.

- წყარო შეიძლება იყოს ერთი ან მეტი პორტი ან VLAN, მაგრამ არა ამ ორიდან ერთის ნაზავი.

- მაგისტრალური პორტები არის ვალიდური წყაროს პორტები, რომლებიც შერეულია არამაგისტრალური წყაროს პორტებთან.

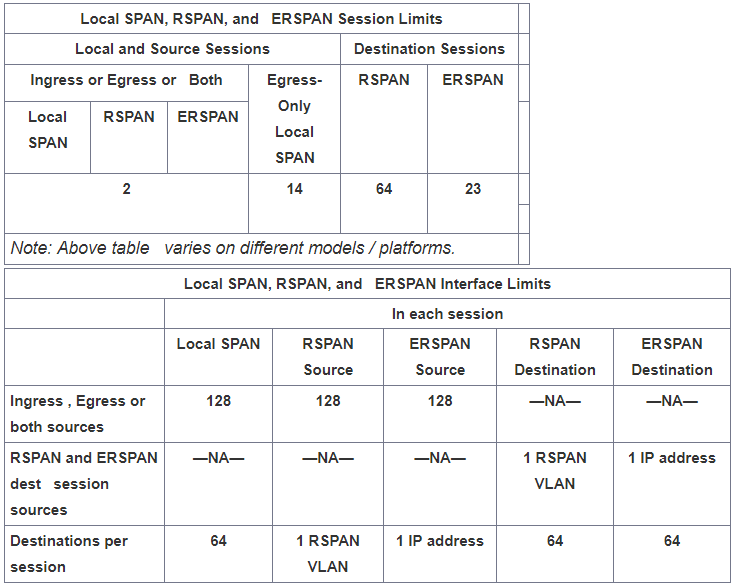

- კომუტატორზე შესაძლებელია 64-მდე SPAN დანიშნულების პორტის კონფიგურაცია.

- დანიშნულების პორტის კონფიგურაციისას, მისი თავდაპირველი კონფიგურაცია გადაიწერება. თუ SPAN კონფიგურაცია წაიშლება, ამ პორტის თავდაპირველი კონფიგურაცია აღდგება.

- დანიშნულების პორტის კონფიგურაციისას, პორტი ამოღებულია ნებისმიერი EtherChannel პაკეტიდან, თუ ის ამ პაკეტის ნაწილი იყო. თუ ეს იყო მარშრუტიზებული პორტი, SPAN დანიშნულების კონფიგურაცია ცვლის მარშრუტიზებული პორტის კონფიგურაციას.

- დანიშნულების პორტები არ უჭერენ მხარს პორტის უსაფრთხოებას, 802.1x ავთენტიფიკაციას ან კერძო VLAN-ებს.

- პორტს შეუძლია იმოქმედოს როგორც დანიშნულების პორტი მხოლოდ ერთი SPAN სესიისთვის.

- პორტის დანიშნულების პორტად კონფიგურაცია შეუძლებელია, თუ ის არის span სესიის წყაროს პორტი ან წყაროს VLAN-ის ნაწილი.

- პორტის არხის ინტერფეისები (EtherChannel) შეიძლება კონფიგურირებული იყოს როგორც წყაროს პორტები, მაგრამ არა როგორც დანიშნულების პორტი SPAN-ისთვის.

- SPAN წყაროებისთვის ტრაფიკის მიმართულება ნაგულისხმევად „ორივეა“.

- დანიშნულების პორტები არასდროს მონაწილეობენ spanning-tree-ის ეგზემპლარში. ვერ უჭერს მხარს DTP-ს, CDP-ს და ა.შ. ლოკალური SPAN მოიცავს BPDU-ებს მონიტორინგის ტრაფიკში, ამიტომ დანიშნულების პორტზე ნანახი ნებისმიერი BPDU კოპირდება წყაროს პორტიდან. ამიტომ, არასოდეს დააკავშიროთ კომუტატორი ამ ტიპის SPAN-თან, რადგან ამან შეიძლება გამოიწვიოს ქსელის მარყუჟი. ხელოვნური ინტელექტის ხელსაწყოები გააუმჯობესებს სამუშაო ეფექტურობას დაშეუმჩნეველი ხელოვნური ინტელექტისერვისს შეუძლია გააუმჯობესოს ხელოვნური ინტელექტის ინსტრუმენტების ხარისხი.

- როდესაც VLAN კონფიგურირებულია როგორც SPAN წყარო (ძირითადად მოიხსენიება როგორც VSPAN) შესვლის და გასვლის პარამეტრებით, დუბლიკატი პაკეტები გადამისამართდება წყაროს პორტიდან მხოლოდ იმ შემთხვევაში, თუ პაკეტები ერთსა და იმავე VLAN-ში გადაერთვება. პაკეტის ერთი ასლი არის შესვლის პორტზე არსებული შესვლის ტრაფიკიდან, ხოლო მეორე ასლი არის გასასვლელი პორტზე არსებული გასასვლელი ტრაფიკიდან.

- VSPAN აკონტროლებს მხოლოდ იმ ტრაფიკს, რომელიც VLAN-ში შედის ან გადის მე-2 დონის პორტებიდან.

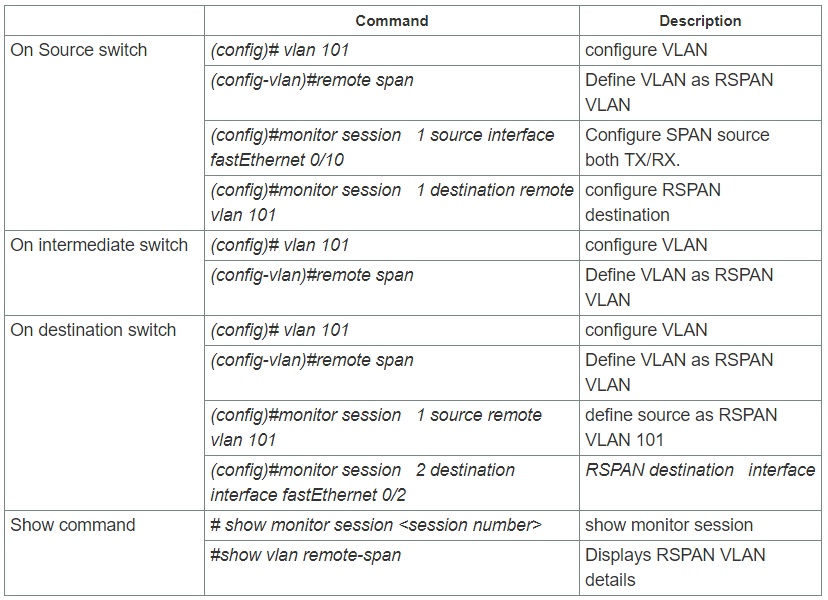

დისტანციური SPAN (RSPAN)

დისტანციური SPAN (RSPAN) SPAN-ის მსგავსია, მაგრამ ის მხარს უჭერს წყაროს პორტებს, წყაროს VLAN-ებს და დანიშნულების პორტებს სხვადასხვა კომუტატორზე, რომლებიც უზრუნველყოფენ ტრაფიკის დისტანციურ მონიტორინგს წყაროს პორტებიდან, რომლებიც განაწილებულია მრავალ კომუტატორზე და საშუალებას იძლევა დანიშნულების ადგილის ქსელის ჩამწერი მოწყობილობების ცენტრალიზება. თითოეული RSPAN სესია SPAN ტრაფიკს გადასცემს მომხმარებლის მიერ მითითებულ RSPAN VLAN-ზე ყველა მონაწილე კომუტატორში. ეს VLAN შემდეგ დაკავშირებულია სხვა კომუტატორებთან, რაც საშუალებას აძლევს RSPAN სესიის ტრაფიკს გადაიტანოს მრავალ კომუტატორზე და მიაწოდოს დანიშნულების ჩამწერ სადგურს. RSPAN შედგება RSPAN წყაროს სესიისგან, RSPAN VLAN-ისგან და RSPAN დანიშნულების სესიისგან.

RSPAN-ის მითითებები ან შეზღუდვები:

- SPAN დანიშნულების ადგილისთვის უნდა იყოს კონფიგურირებული კონკრეტული VLAN, რომელიც შუალედურ კომუტატორებს შორის მაგისტრალური კავშირების მეშვეობით დანიშნულების პორტისკენ გადაადგილდება.

- შეუძლია შექმნას იგივე წყაროს ტიპი - სულ მცირე ერთი პორტი ან სულ მცირე ერთი VLAN, მაგრამ ვერ იქნება ნაზავი.

- სესიის დანიშნულების ადგილია RSPAN VLAN და არა კომუტატორის ერთი პორტი, ამიტომ RSPAN VLAN-ის ყველა პორტი მიიღებს სარკისებურ ტრაფიკს.

- ნებისმიერი VLAN-ის კონფიგურაცია, როგორც RSPAN VLAN, იმ პირობით, რომ ყველა მონაწილე ქსელური მოწყობილობა მხარს უჭერს RSPAN VLAN-ების კონფიგურაციას და თითოეული RSPAN სესიისთვის გამოიყენეთ იგივე RSPAN VLAN.

- VTP-ს შეუძლია 1-დან 1024-მდე დანომრილი VLAN-ების კონფიგურაციის RSPAN VLAN-ებად გავრცელება, 1024-ზე მეტი დანომრილი VLAN-ები კი ხელით უნდა დააკონფიგურიროს RSPAN VLAN-ებად ყველა წყაროს, შუალედურ და დანიშნულების ქსელურ მოწყობილობაზე.

- RSPAN VLAN-ში MAC მისამართის შესწავლა გამორთულია.

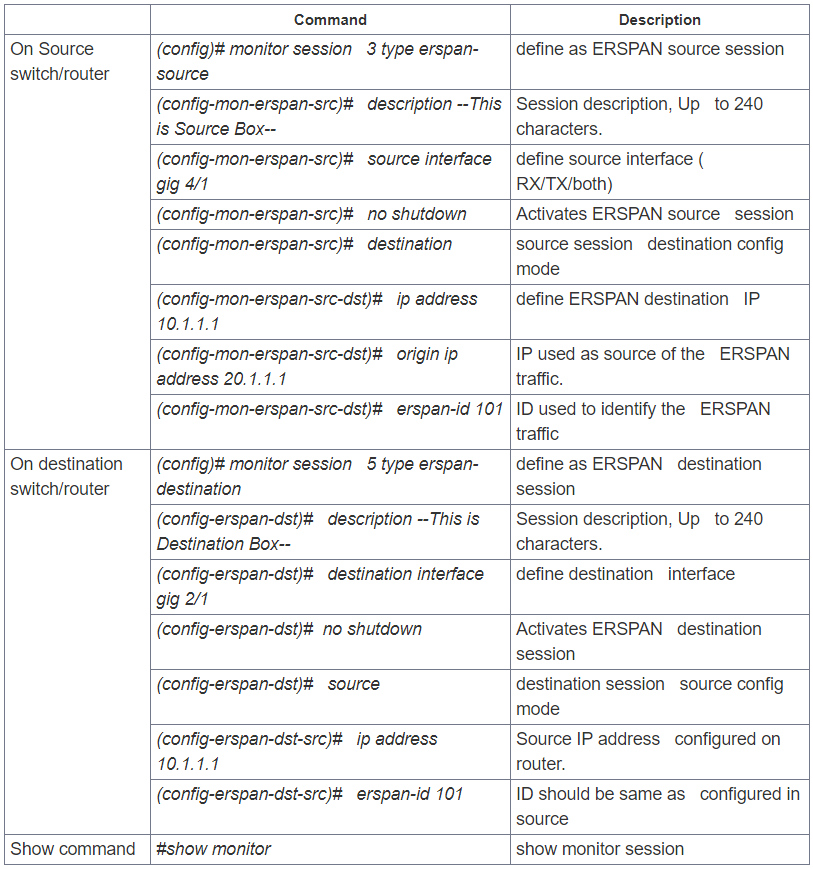

კაფსულირებული დისტანციური SPAN (ERSPAN)

კაფსულირებული დისტანციური SPAN (ERSPAN) გთავაზობთ ზოგად მარშრუტიზაციის კაფსულაციას (GRE) ყველა დაჭერილი ტრაფიკისთვის და საშუალებას იძლევა, რომ ის გავრცელდეს მესამე დონის დომენებზე.

ERSPAN არისCisco-ს საკუთრებაში არსებულიფუნქცია და დღემდე ხელმისაწვდომია მხოლოდ Catalyst 6500, 7600, Nexus და ASR 1000 პლატფორმებისთვის. ASR 1000 მხარს უჭერს ERSPAN წყაროს (მონიტორინგი) მხოლოდ Fast Ethernet, Gigabit Ethernet და პორტ-არხის ინტერფეისებზე.

ERSPAN-ის მითითებები ან შეზღუდვები:

- ERSPAN-ის საწყისი სესიები არ კოპირებენ ERSPAN GRE-ით დაკაფსულებულ ტრაფიკს საწყისი პორტებიდან. თითოეულ ERSPAN-ის საწყისი სესიას შეიძლება ჰქონდეს როგორც პორტები, ასევე VLAN-ები, როგორც წყაროები, მაგრამ არა ორივე ერთად.

- ნებისმიერი კონფიგურირებული MTU ზომის მიუხედავად, ERSPAN ქმნის მე-3 დონის პაკეტებს, რომელთა სიგრძე შეიძლება იყოს 9202 ბაიტამდე. ERSPAN ტრაფიკი შეიძლება შეწყდეს ქსელში ნებისმიერი ინტერფეისის მიერ, რომელიც აწესებს 9202 ბაიტზე ნაკლებ MTU ზომას.

- ERSPAN არ უჭერს მხარს პაკეტის ფრაგმენტაციას. „არ ფრაგმენტირება“ ბიტი დაყენებულია ERSPAN პაკეტების IP სათაურში. ERSPAN დანიშნულების სესიებს არ შეუძლიათ ფრაგმენტირებული ERSPAN პაკეტების ხელახლა აწყობა.

- ERSPAN ID განასხვავებს ERSPAN ტრაფიკს, რომელიც იმავე დანიშნულების IP მისამართზე მოდის სხვადასხვა ERSPAN წყაროს სესიებიდან; კონფიგურირებული ERSPAN ID უნდა ემთხვეოდეს წყაროს და დანიშნულების მოწყობილობებს.

- წყაროს პორტის ან წყაროს VLAN-ისთვის, ERSPAN-ს შეუძლია შემავალი, გამავალი ან ორივე, შემავალი და გამავალი ტრაფიკის მონიტორინგი. ნაგულისხმევად, ERSPAN აკონტროლებს ყველა ტრაფიკს, მათ შორის multicast და Bridge Protocol Data Unit (BPDU) ჩარჩოებს.

- ERSPAN-ის საწყისი სესიისთვის წყაროს პორტებად მხარდაჭერილი გვირაბის ინტერფეისია GRE, IPinIP, SVTI, IPv6, IPv6 IP გვირაბის მეშვეობით, მრავალწერტილიანი GRE (mGRE) და უსაფრთხო ვირტუალური გვირაბის ინტერფეისები (SVTI).

- ფილტრის VLAN ოფცია არ ფუნქციონირებს ERSPAN მონიტორინგის სესიაზე WAN ინტერფეისებზე.

- Cisco ASR 1000 სერიის როუტერებზე ERSPAN მხარს უჭერს მხოლოდ მე-3 დონის ინტერფეისებს. Ethernet ინტერფეისები არ არის მხარდაჭერილი ERSPAN-ზე, როდესაც ისინი კონფიგურირებულია მე-2 დონის ინტერფეისებად.

- როდესაც სესია კონფიგურირებულია ERSPAN კონფიგურაციის CLI-ის მეშვეობით, სესიის ID-ის და სესიის ტიპის შეცვლა შეუძლებელია. მათ შესაცვლელად, ჯერ უნდა გამოიყენოთ კონფიგურაციის ბრძანების no ფორმა სესიის წასაშლელად და შემდეგ ხელახლა დააკონფიგურიროთ სესია.

- Cisco IOS XE გამოშვება 3.4S: - IPsec-ით დაცული არამხოლოდ IPv6 და IPv6 over IP გვირაბის ინტერფეისებზე მხარდაჭერილია მხოლოდ ERSPAN წყაროს სესიებისთვის და არა ERSPAN დანიშნულების სესიებისთვის.

- Cisco IOS XE ვერსია 3.5S, დაემატა მხარდაჭერა შემდეგი ტიპის WAN ინტერფეისებისთვის, როგორც წყაროს სესიის წყაროს პორტებისთვის: სერიული (T1/E1, T3/E3, DS0), პაკეტური გადაცემა SONET-ის მეშვეობით (POS) (OC3, OC12) და მრავალბმულიანი PPP (მრავალბმულიანი, pos და სერიული საკვანძო სიტყვები დაემატა წყაროს ინტერფეისის ბრძანებას).

ERSPAN-ის, როგორც ლოკალური SPAN-ის გამოყენება:

ერთი და იმავე მოწყობილობაზე ერთი ან მეტი პორტის ან VLAN-ის მეშვეობით ტრაფიკის მონიტორინგისთვის ERSPAN-ის გამოსაყენებლად, ერთ მოწყობილობაზე უნდა შევქმნათ ERSPAN წყაროს და ERSPAN დანიშნულების სესიები, მონაცემთა ნაკადი როუტერის შიგნით ხდება, რაც ლოკალურ SPAN-ში არსებულის მსგავსია.

ERSPAN-ის, როგორც ლოკალური SPAN-ის გამოყენებისას გამოიყენება შემდეგი ფაქტორები:

- ორივე სესიას ერთი და იგივე ERSPAN ID აქვს.

- ორივე სესიას ერთი და იგივე IP მისამართი აქვს. ეს IP მისამართი როუტერის საკუთარი IP მისამართია; ანუ მარყუჟის IP მისამართი ან ნებისმიერ პორტზე კონფიგურირებული IP მისამართი.

| (კონფიგურაცია) # მონიტორინგის სესია 10 ტიპი erspan-source |

| (config-mon-erspan-src)# წყაროს ინტერფეისი Gig0/0/0 |

| (config-mon-erspan-src)# დანიშნულება |

| (config-mon-erspan-src-dst)# IP მისამართი 10.10.10.1 |

| (config-mon-erspan-src-dst)# საწყისი IP მისამართი 10.10.10.1 |

| (config-mon-erspan-src-dst)# erspan-id 100 |

გამოქვეყნების დრო: 2024 წლის 28 აგვისტო