მთავარი განსხვავება პაკეტების აღებას შორის Network TAP და SPAN პორტების გამოყენებით.

პორტის ასახვა(ასევე ცნობილია, როგორც SPAN)

ქსელის შეხება(ასევე ცნობილია, როგორც რეპლიკაციის შეხება, აგრეგაციის შეხება, აქტიური შეხება, სპილენძის შეხება, Ethernet შეხება და ა.შ.)TAP (ტერმინალის წვდომის წერტილი)არის სრულად პასიური აპარატურული მოწყობილობა, რომელსაც შეუძლია პასიურად დააფიქსიროს ტრაფიკი ქსელში. ის ჩვეულებრივ გამოიყენება ქსელის ორ წერტილს შორის ტრაფიკის მონიტორინგისთვის. თუ ამ ორ წერტილს შორის ქსელი შედგება ფიზიკური კაბელისგან, ქსელის TAP შეიძლება იყოს ტრაფიკის დაფიქსირების საუკეთესო გზა.

ორ გადაწყვეტას (Port Mirror და Network Tap) შორის განსხვავების ახსნამდე მნიშვნელოვანია გავიგოთ, თუ როგორ მუშაობს Ethernet. 100 მბიტი და მეტი სიჩქარით, ჰოსტები, როგორც წესი, სრულ დუპლექსში საუბრობენ, რაც იმას ნიშნავს, რომ ერთ ჰოსტს შეუძლია ერთდროულად გაგზავნა (Tx) და მიღება (Rx). ეს ნიშნავს, რომ ერთ ჰოსტთან დაკავშირებულ 100 მბიტიან კაბელზე, ქსელური ტრაფიკის საერთო რაოდენობა, რომლის გაგზავნა/მიღებაც (Tx/Rx)) ერთ ჰოსტს შეუძლია, არის 2 × 100 მბიტი = 200 მბიტი.

პორტის სარკისებური გამოსახულება არის აქტიური პაკეტის რეპლიკაცია, რაც ნიშნავს, რომ ქსელური მოწყობილობა ფიზიკურად არის პასუხისმგებელი პაკეტის სარკისებურ პორტში კოპირებაზე.

ტრაფიკის აღქმა: TAP vs SPAN

ქსელური ტრაფიკის მონიტორინგისას, თუ არ გსურთ მხარდაჭერის უშუალოდ ოპერატიულად გამოყენება მომხმარებლის მიერ ტრანზაქციის დამუშავების დროს, გაქვთ ორი ძირითადი ვარიანტი. შემდეგ სტატიაში ჩვენ მოკლედ განვიხილავთ TAP-ს (Test Access Point) და SPAN-ს (Switch Port Analyzer). უფრო ღრმა ანალიზისთვის, პაკეტების ინსპექტირების ექსპერტ ტიმო'ნილს lovemytool.com-ზე რამდენიმე სტატია აქვს, რომლებიც დეტალურადაა აღწერილი, მაგრამ აქ უფრო ზოგად მიდგომას გამოვიყენებთ.

SPAN

პორტის სარკისებური გამოსახულება არის ქსელური ტრაფიკის მონიტორინგის მეთოდი, რომელიც ხორციელდება კომუტატორის ერთი ან მეტი პორტიდან (ან VLAN-დან) თითოეული შემომავალი და/ან გამავალი პაკეტის ასლის გადამისამართებით ქსელური ტრაფიკის ანალიზატორთან დაკავშირებულ სხვა პორტზე. სპანები ხშირად გამოიყენება უფრო მარტივ სისტემებში ერთდროულად რამდენიმე საიტის მონიტორინგისთვის. ქსელური გადაცემების ზუსტი რაოდენობა, რომელთა მონიტორინგიც მას შეუძლია, დამოკიდებულია იმაზე, თუ სად არის დამონტაჟებული SPAN მონაცემთა ცენტრის აღჭურვილობასთან შედარებით. თქვენ ალბათ იპოვით იმას, რასაც ეძებთ, მაგრამ ადვილია ძალიან ბევრი მონაცემის პოვნა. მაგალითად, შესაძლებელია ერთი და იგივე მონაცემების მრავალი ასლის პოვნა მთელ VLAN-ზე. ეს ართულებს LAN პრობლემების მოგვარებას და ასევე გავლენას ახდენს კომუტატორის პროცესორების სიჩქარეზე ან გავლენას ახდენს Ethernet-ზე განლაგების ამოცნობის გზით. ძირითადად, რაც უფრო მეტი სპანია, მით უფრო სავარაუდოა პაკეტების დაკარგვა. ტეპებთან შედარებით, სპანების მართვა შესაძლებელია დისტანციურად, რაც ნიშნავს, რომ კონფიგურაციების შეცვლაზე ნაკლები დრო იხარჯება, მაგრამ ქსელის ინჟინრები მაინც საჭიროა.

SPAN პორტები არ არის პასიური ტექნოლოგია, როგორც ზოგიერთი ამტკიცებს, რადგან მათ შეუძლიათ ქსელის ტრაფიკზე სხვა გაზომვადი ეფექტებიც ჰქონდეთ, მათ შორის:

- დროა შეიცვალოს ჩარჩოს ურთიერთქმედება

- პაკეტების დაკარგვა ზედმეტი ძიების გამო

- დაზიანებული პაკეტები შეტყობინების გარეშე იკარგება, რაც ანალიზს აფერხებს

ამიტომ, SPAN პორტები უფრო შესაფერისია იმ სიტუაციებისთვის, როდესაც პაკეტების დაკარგვა გავლენას არ ახდენს ანალიზზე ან როდესაც გათვალისწინებულია ღირებულება.

შეხება

ამის საპირისპიროდ, „ჩამკეტები“ წინასწარ აპარატურაზე ხარჯვას საჭიროებენ, თუმცა მათ დიდი დაყენება არ სჭირდებათ. სინამდვილეში, რადგან ისინი პასიურია, მათი ქსელთან დაკავშირება და გათიშვა ქსელზე გავლენის მოხდენის გარეშეა შესაძლებელი. „ჩამკეტები“ არის აპარატურული მოწყობილობები, რომლებიც კომპიუტერული ქსელით გამავალ მონაცემებზე წვდომის საშუალებას იძლევა და ხშირად გამოიყენება ქსელის უსაფრთხოებისა და მუშაობის მონიტორინგის მიზნებისთვის. მონიტორინგებულ ტრაფიკს „გამტარი“ ტრაფიკი ეწოდება, ხოლო მონიტორინგისთვის გამოყენებულ პორტს „მონიტორინგის პორტი“. ქსელის უფრო მკაფიოდ შესასწავლად, „ჩამკეტები“ შეიძლება განთავსდეს როუტერებსა და კომუტატორებს შორის.

რადგან TAP არ მოქმედებს პაკეტებზე, ის შეიძლება ჩაითვალოს ქსელური ტრაფიკის სანახავად ნამდვილად პასიურ საშუალებად.

TAP-ის გადაწყვეტილებების ძირითადად სამი ტიპი არსებობს:

- ქსელის გამყოფი (1:1)

- აგრეგატული TAP (მულტი: 1)

- რეგენერაციის TAP (1: მულტი)

TAP ახდენს ტრაფიკის კოპირებას ერთ პასიურ მონიტორინგის ინსტრუმენტზე ან მაღალი სიმკვრივის ქსელური პაკეტების რელეის მოწყობილობაზე და ემსახურება მრავალ (ხშირად მრავალ) QOS ტესტირების ინსტრუმენტს, ქსელის მონიტორინგის ინსტრუმენტებს და ქსელის სნიფერის ინსტრუმენტებს, როგორიცაა Wireshark.

გარდა ამისა, TAP-ის ტიპები განსხვავდება კაბელის ტიპის მიხედვით, მათ შორის ბოჭკოვანი TAP და გიგაბიტიანი სპილენძის TAP, რომლებიც ორივე არსებითად ერთნაირად მუშაობენ სიგნალის ნაწილის ქსელური ტრაფიკის ანალიზატორზე გადატანით, ხოლო ძირითადი მოდელი აგრძელებს გადაცემას შეფერხების გარეშე. ბოჭკოვანი TAP-ის შემთხვევაში ეს სხივის ორად გაყოფაა, ხოლო სპილენძის კაბელის სისტემაში - ელექტრული სიგნალის კოპირება.

TAP-ისა და SPAN-ის შედარება

პირველ რიგში, SPAN პორტი არ არის შესაფერისი სრული დუპლექსური 1G კავშირისთვის და მაშინაც კი, როდესაც მისი მაქსიმალური ტევადობა ნაკლებია, ის სწრაფად კარგავს პაკეტებს, რადგან ის გადატვირთულია, ან უბრალოდ იმიტომ, რომ კომუტატორი უპირატესობას ანიჭებს რეგულარულ პორტიდან პორტამდე თარიღებს SPAN პორტის მონაცემებთან შედარებით. ქსელის ჩამრთველებისგან განსხვავებით, SPAN პორტები ფილტრავენ ფიზიკური ფენის შეცდომებს, რაც ართულებს ანალიზის ზოგიერთი ტიპის პროცესს და, როგორც ვნახეთ, არასწორმა ინკრემენტულმა დრომ და შეცვლილმა კადრებმა შეიძლება სხვა პრობლემები გამოიწვიოს. მეორეს მხრივ, TAP-ს შეუძლია სრული დუპლექსური 1G კავშირის მართვა.

TAP-ს ასევე შეუძლია პაკეტების სრული აღება და პაკეტების სიღრმისეული შემოწმება პროტოკოლების, დარღვევების, შეჭრის და ა.შ. აღმოსაჩენად. ამრიგად, TAP მონაცემების გამოყენება შესაძლებელია სასამართლოში მტკიცებულებად, მაშინ როდესაც SPAN პორტის მონაცემები არ შეიძლება.

უსაფრთხოება კიდევ ერთი ასპექტია, სადაც ორ ტექნიკას შორის განსხვავებაა. SPAN პორტები, როგორც წესი, ცალმხრივი კომუნიკაციისთვისაა კონფიგურირებული, თუმცა ზოგიერთ შემთხვევაში მათ ასევე შეუძლიათ კომუნიკაციის მიღება, რაც სერიოზულ დაუცველობას იწვევს. ამის საპირისპიროდ, TAP არ არის მისამართებადი და არ აქვს IP მისამართი, ამიტომ მისი გატეხვა შეუძლებელია.

SPAN პორტები, როგორც წესი, არ გასცემენ VLAN ტეგებს, რამაც შეიძლება გაართულოს VLAN-ის გაუმართაობის აღმოჩენა, თუმცა, ონკანებს ერთდროულად არ შეუძლიათ მთელი VLAN ქსელის ნახვა. თუ აგრეგირებული ონკანები არ გამოიყენება, TAP ორივე არხისთვის ერთსა და იმავე კვალს ვერ უზრუნველყოფს, თუმცა ჭარბი სიგნალის აღმოჩენისას სიფრთხილეა საჭირო. არსებობს აგრეგირებული ონკანები, როგორიცაა Booster Profitap-ისთვის, რომლებიც აგრეგირებენ რვა 10/100/1G პორტს 1G-10G გამოსავალში.

ბუსტერს შეუძლია პაკეტების შეყვანა VLAN ტეგების ჩასმით. ამ გზით, თითოეული პაკეტის წყაროს პორტის ინფორმაცია გადაეგზავნება ანალიზატორს.

SPAN პორტები კვლავ ქსელის ადმინისტრატორების მიერ გამოყენებული ინსტრუმენტია, მაგრამ თუ სიჩქარე და ქსელის ყველა მონაცემზე საიმედო წვდომა კრიტიკულად მნიშვნელოვანია, TAP უკეთესი არჩევანია. მიდგომის არჩევისას, SPAN პორტები უფრო შესაფერისია დაბალი დატვირთვის მქონე ქსელებისთვის, რადგან დაკარგული პაკეტები გავლენას არ ახდენს ანალიზზე ან არჩევითია იმ შემთხვევებში, როდესაც ღირებულება პრობლემას წარმოადგენს. თუმცა, მაღალი ტრაფიკის მქონე ქსელებში, TAP-ის სიმძლავრე, უსაფრთხოება და საიმედოობა უზრუნველყოფს თქვენს ქსელში ტრაფიკის სრულ ხილვადობას პაკეტების დაკარგვის ან ფიზიკური ფენის შეცდომების გაფილტვრის შიშის გარეშე.

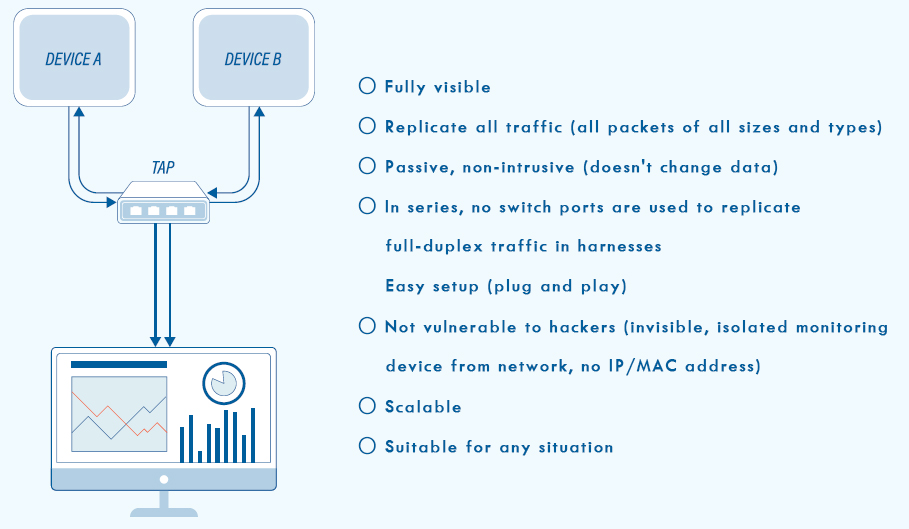

○ სრულად ხილული

○ ყველა ტრაფიკის კოპირება (ყველა ზომისა და ტიპის ყველა პაკეტი)

○ პასიური, არაინტრუზიული (არ ცვლის მონაცემებს)

○ სერიულ კავშირში, სრულ დუპლექსურ ტრაფიკს არ იყენებს კომუტატორის პორტები. მარტივი დაყენება (შეაერთე და იმუშავე)

○ ჰაკერების მიმართ დაუცველი არ არის (უხილავი, ქსელიდან იზოლირებული მონიტორინგის მოწყობილობა, IP/MAC მისამართის გარეშე)

○ მასშტაბირებადი

○ შესაფერისია ნებისმიერი სიტუაციისთვის

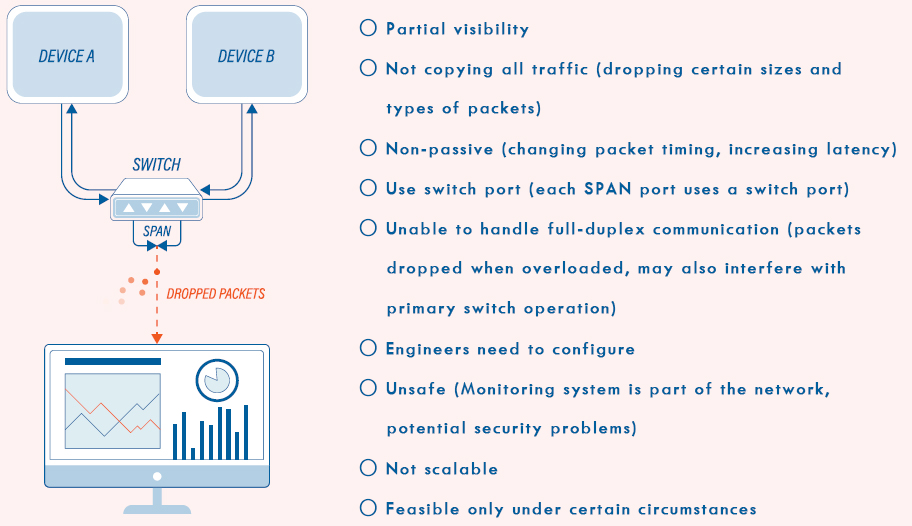

○ ნაწილობრივი ხილვადობა

○ მთელი ტრაფიკის კოპირება არ ხდება (გარკვეული ზომისა და ტიპის პაკეტების ამოღება)

○ არაპასიური (პაკეტის დროის შეცვლა, შეყოვნების გაზრდა)

○ გამოიყენეთ კომუტატორის პორტი (თითოეული SPAN პორტი იყენებს კომუტატორის პორტს)

○ სრული დუპლექსური კომუნიკაციის დამუშავება შეუძლებელია (პაკეტების დაკარგვა გადატვირთვისას შეიძლება ასევე ხელი შეუშალოს პირველადი კომუტატორის მუშაობას)

○ ინჟინრებს კონფიგურაცია სჭირდებათ

○ დაუცველი (მონიტორინგის სისტემა ქსელის ნაწილია, შესაძლოა უსაფრთხოების პრობლემები იყოს)

○ მასშტაბირებადი არ არის

○ შესაძლებელია მხოლოდ გარკვეულ გარემოებებში

შესაძლოა, დაკავშირებული სტატია დაგაინტერესოთ: როგორ დავაფიქსიროთ ქსელური ტრაფიკი? ქსელის შეხება vs პორტის სარკე

გამოქვეყნების დრო: 2025 წლის 9 ივნისი