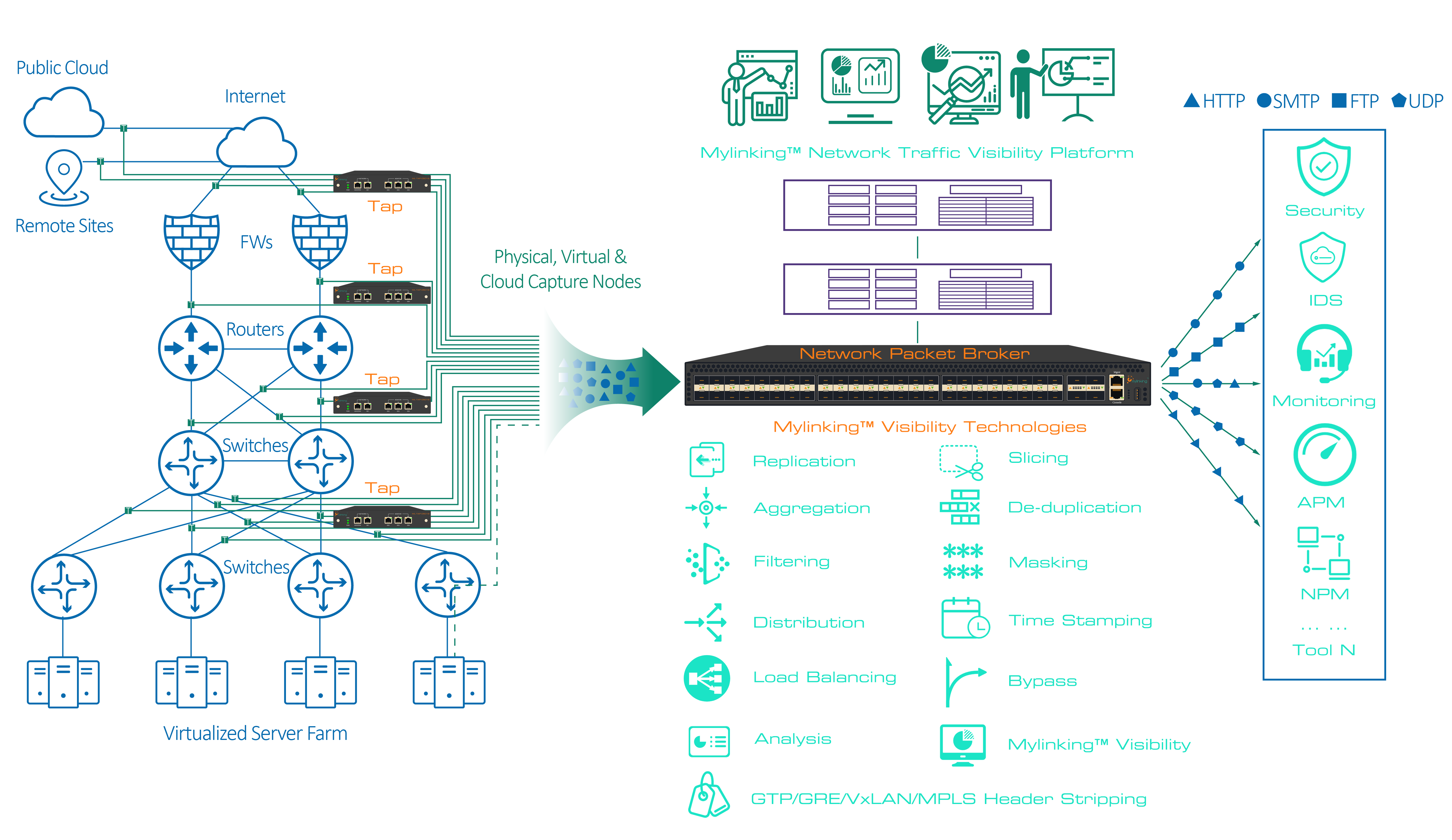

დღევანდელ რთულ, მაღალსიჩქარიან და ხშირად დაშიფრულ ქსელურ გარემოში, ყოვლისმომცველი ხილვადობის მიღწევა უმნიშვნელოვანესია უსაფრთხოების, შესრულების მონიტორინგისა და შესაბამისობისთვის.ქსელური პაკეტების ბროკერები (NPB)მარტივი TAP აგრეგატორებიდან განვითარდნენ დახვეწილ, ინტელექტუალურ პლატფორმებად, რომლებიც აუცილებელია ტრაფიკის მონაცემების ნაკადის მართვისა და მონიტორინგისა და უსაფრთხოების ინსტრუმენტების ეფექტური მუშაობის უზრუნველსაყოფად. აქ მოცემულია მათი ძირითადი გამოყენების სცენარების და გადაწყვეტილებების დეტალური მიმოხილვა:

ძირითადი პრობლემები, რომლებსაც NPB წყვეტს:

თანამედროვე ქსელები ტრაფიკის უზარმაზარ მოცულობას წარმოქმნიან. კრიტიკული უსაფრთხოებისა და მონიტორინგის ინსტრუმენტების (IDS/IPS, NPM/APM, DLP, ფორენზიკა) ქსელურ კავშირებთან პირდაპირ დაკავშირება (SPAN პორტების ან TAP-ების საშუალებით) არაეფექტური და ხშირად შეუძლებელიცაა შემდეგი მიზეზების გამო:

1. ხელსაწყოების გადატვირთვა: ხელსაწყოები იტვირთება შეუსაბამო ტრაფიკით, იკარგება პაკეტები და იკარგება საფრთხეები.

2. ხელსაწყოების არაეფექტურობა: ხელსაწყოები რესურსებს ფლანგავს დუბლირებული ან არასაჭირო მონაცემების დამუშავებით.

3. რთული ტოპოლოგია: განაწილებული ქსელები (მონაცემთა ცენტრები, ღრუბელი, ფილიალები) ცენტრალიზებულ მონიტორინგს ართულებს.

4. დაშიფვრის ბრმა წერტილები: ხელსაწყოებს არ შეუძლიათ დაშიფრული ტრაფიკის (SSL/TLS) შემოწმება გაშიფვრის გარეშე.

5. შეზღუდული SPAN რესურსები: SPAN პორტები მოიხმარენ კომუტატორის რესურსებს და ხშირად ვერ ახერხებენ სრული ხაზის სიჩქარის ტრაფიკის დამუშავებას.

NPB-ის გადაწყვეტა: ინტელექტუალური ტრაფიკის მედიაცია

NPB-ები ქსელის TAP/SPAN პორტებსა და მონიტორინგის/უსაფრთხოების ინსტრუმენტებს შორის მდებარეობს. ისინი ინტელექტუალური „საგზაო პოლიციის“ როლს ასრულებენ და შემდეგს ასრულებენ:

1. აგრეგაცია: მრავალი ბმულიდან (ფიზიკური, ვირტუალური) მიღებული ტრაფიკის გაერთიანება კონსოლიდირებულ არხებში.

2. ფილტრაცია: კრიტერიუმების (IP/MAC, VLAN, პროტოკოლი, პორტი, აპლიკაცია) საფუძველზე, შერჩევით გადამისამართეთ მხოლოდ შესაბამისი ტრაფიკი კონკრეტულ ინსტრუმენტებზე.

3. დატვირთვის დაბალანსება: მასშტაბირებისა და მდგრადობისთვის, ტრაფიკის ნაკადები თანაბრად გადაანაწილეთ ერთი და იგივე ინსტრუმენტის მრავალ ეგზემპლარზე (მაგ., კლასტერული IDS სენსორები).

4. დედუპლიკაცია: ზედმეტი ბმულებიდან აღებული პაკეტების იდენტური ასლების აღმოფხვრა.

5. პაკეტების დაჭრა: პაკეტების შემოკლება (დატვირთვის მოხსნა) სათაურების შენარჩუნებით, გამტარუნარიანობის შემცირება იმ ინსტრუმენტებამდე, რომლებსაც მხოლოდ მეტამონაცემები სჭირდებათ.

6. SSL/TLS გაშიფვრა: დაშიფრული სესიების შეწყვეტა (გასაღებების გამოყენებით), ინსპექტირების ხელსაწყოებისთვის მკაფიო ტექსტური ტრაფიკის წარდგენა და შემდეგ ხელახალი დაშიფვრა.

7. რეპლიკაცია/მულტიქასთინგი: ერთი და იგივე ტრაფიკის ნაკადის ერთდროულად გაგზავნა რამდენიმე ინსტრუმენტზე.

8. გაფართოებული დამუშავება: მეტამონაცემების ამოღება, ნაკადის გენერირება, დროის აღნიშვნა, მგრძნობიარე მონაცემების (მაგ., პირადი ინფორმაციის) შენიღბვა.

ამ მოდელის შესახებ მეტის გასაგებად იხილეთ აქ:

Mylinking™ ქსელური პაკეტების ბროკერი (NPB) ML-NPB-3440L

16*10/100/1000M RJ45, 16*1/10GE SFP+, 1*40G QSFP და 1*40G/100G QSFP28, მაქს. 320 გბიტი/წმ

დეტალური გამოყენების სცენარები და გადაწყვეტილებები:

1. უსაფრთხოების მონიტორინგის გაუმჯობესება (IDS/IPS, NGFW, საფრთხის შესახებ ინტელექტი):

○ სცენარი: უსაფრთხოების ინსტრუმენტები გადატვირთულია მონაცემთა ცენტრში აღმოსავლეთ-დასავლეთის მიმართულებით დიდი მოცულობის ტრაფიკით, რაც იწვევს პაკეტების დაკარგვას და გვერდითი გადაადგილების საფრთხეების ხელიდან გაშვებას. დაშიფრული ტრაფიკი მალავს მავნე დატვირთვას.

○ NPB გადაწყვეტა:კრიტიკული შიდა DC ბმულებიდან ტრაფიკის აგრეგაცია.

* გამოიყენეთ გრანულარული ფილტრები IDS-ში მხოლოდ საეჭვო ტრაფიკის სეგმენტების (მაგ., არასტანდარტული პორტები, კონკრეტული ქვექსელები) გასაგზავნად.

* დატვირთვის ბალანსი IDS სენსორების კლასტერზე.

* შეასრულეთ SSL/TLS გაშიფვრა და გაგზავნეთ მკაფიო ტექსტური ტრაფიკი IDS/Threat Intel პლატფორმაზე ღრმა შემოწმებისთვის.

* ზედმეტი ბილიკებიდან ტრაფიკის დუბლიკატების მოხსნა.შედეგი:საფრთხის გამოვლენის უფრო მაღალი მაჩვენებელი, ცრუ ნეგატივების შემცირება, IDS რესურსების ოპტიმიზებული გამოყენება.

2. შესრულების მონიტორინგის ოპტიმიზაცია (NPM/APM):

○ სცენარი: ქსელის მუშაობის მონიტორინგის ინსტრუმენტებს უჭირთ ასობით გაფანტული ბმულიდან (WAN, ფილიალები, ღრუბელი) მონაცემების კორელაცია. APM-ისთვის პაკეტების სრული ჩაწერა ძალიან ძვირი და გამტარუნარიანობის ინტენსიური ხარჯია.

○ NPB გადაწყვეტა:

* გეოგრაფიულად გაფანტული TAP/SPAN წერტილებიდან ტრაფიკის აგრეგაცია ცენტრალიზებულ NPB ქსელზე.

* ტრაფიკის გაფილტვრა APM ინსტრუმენტებში მხოლოდ აპლიკაციის სპეციფიკური ნაკადების (მაგ., VoIP, კრიტიკული SaaS) გასაგზავნად.

* გამოიყენეთ პაკეტის დაჭრა NPM ინსტრუმენტებისთვის, რომლებსაც ძირითადად სჭირდებათ ნაკადის/ტრანზაქციის დროის მონაცემები (სათაურები), რაც მკვეთრად ამცირებს გამტარუნარიანობის მოხმარებას.

* ძირითადი შესრულების მეტრიკის ნაკადების რეპლიკაცია როგორც NPM, ასევე APM ინსტრუმენტებზე.შედეგი:ჰოლისტიკური, კორელირებული შესრულების ხედვა, ხელსაწყოების შემცირებული ხარჯები, მინიმიზებული გამტარუნარიანობის დატვირთვა.

3. ღრუბლოვანი ხილვადობა (საჯარო/კერძო/ჰიბრიდული):

○ სცენარი: საჯარო ღრუბლებში (AWS, Azure, GCP) TAP-ზე წვდომის არარსებობა. ვირტუალური მანქანის/კონტეინერის ტრაფიკის უსაფრთხოებისა და მონიტორინგის ინსტრუმენტებზე აღების და გადამისამართების სირთულე.

○ NPB გადაწყვეტა:

* ვირტუალური NPB-ების (vNPB) განთავსება ღრუბლოვან გარემოში.

* vNPB-ები ვირტუალური კომუტატორის ტრაფიკს იყენებენ (მაგ., ERSPAN-ის, VPC Traffic Mirroring-ის საშუალებით).

* აღმოსავლეთ-დასავლეთის და ჩრდილოეთ-სამხრეთის ღრუბლოვანი ტრაფიკის ფილტრაცია, აგრეგაცია და დატვირთვის დაბალანსება.

* უსაფრთხოდ გადაამისამართეთ შესაბამისი ტრაფიკი ადგილობრივ ფიზიკურ NPB-ებზე ან ღრუბელზე დაფუძნებულ მონიტორინგის ინსტრუმენტებზე.

* ინტეგრირება ღრუბლოვან ხილვადობის სერვისებთან.შედეგი:ჰიბრიდულ გარემოში უსაფრთხოებისა და შესრულების თანმიმდევრული მონიტორინგი, ღრუბლოვანი ხილვადობის შეზღუდვების გადალახვა.

4. მონაცემთა დაკარგვის პრევენცია (DLP) და შესაბამისობა:

○ სცენარი: DLP ინსტრუმენტებს სჭირდებათ გამავალი ტრაფიკის შემოწმება მგრძნობიარე მონაცემების (PII, PCI) აღმოსაჩენად, მაგრამ ისინი გადატვირთულია შეუსაბამო შიდა ტრაფიკით. შესაბამისობა მოითხოვს კონკრეტული რეგულირებული მონაცემთა ნაკადების მონიტორინგს.

○ NPB გადაწყვეტა:

* ტრაფიკის გაფილტვრა ისე, რომ DLP ძრავზე მხოლოდ გამავალი ნაკადები (მაგ., ინტერნეტისთვის ან კონკრეტული პარტნიორებისთვის განკუთვნილი) გაიგზავნოს.

* NPB-ზე ღრმა პაკეტური შემოწმების (DPI) გამოყენება რეგულირებადი მონაცემთა ტიპების შემცველი ნაკადების იდენტიფიცირებისა და DLP ინსტრუმენტისთვის მათი პრიორიტეტულობის მინიჭების მიზნით.

* პაკეტებში მგრძნობიარე მონაცემების (მაგ., საკრედიტო ბარათის ნომრების) დამალვაადრეშესაბამისობის აღრიცხვისთვის ნაკლებად კრიტიკული მონიტორინგის ინსტრუმენტებისთვის გაგზავნა.შედეგი:DLP-ის უფრო ეფექტური ოპერაცია, ცრუ დადებითი შედეგების შემცირება, შესაბამისობის აუდიტის გამარტივება, მონაცემთა კონფიდენციალურობის გაუმჯობესება.

5. ქსელური ფორენზიკა და პრობლემების მოგვარება:

○ სცენარი: რთული შესრულების პრობლემის ან დარღვევის დიაგნოსტიკა მოითხოვს პაკეტების სრულ ჩაწერას (PCAP) მრავალი წერტილიდან დროთა განმავლობაში. ჩაწერის ხელით გააქტიურება ნელია; ყველაფრის შენახვა არაპრაქტიკულია.

○ NPB გადაწყვეტა:

* NPB-ებს შეუძლიათ ტრაფიკის უწყვეტი ბუფერიზაცია (ხაზის სიჩქარით).

* NPB-ზე ტრიგერების (მაგ., კონკრეტული შეცდომის პირობა, ტრაფიკის პიკი, საფრთხის შესახებ შეტყობინება) კონფიგურაცია, რათა ავტომატურად მოხდეს შესაბამისი ტრაფიკის დაფიქსირება დაკავშირებულ პაკეტების დაჭერის მოწყობილობაზე.

* წინასწარ გაფილტრეთ გადამღებ მოწყობილობაზე გაგზავნილი ტრაფიკი, რათა შეინახოთ მხოლოდ ის, რაც აუცილებელია.

* კრიტიკული ტრაფიკის ნაკადის კოპირება ჩამწერ მოწყობილობაზე წარმოების ინსტრუმენტებზე ზემოქმედების გარეშე.შედეგი:გათიშვების/დარღვევების უფრო სწრაფი საშუალო დრო (MTTR), მიზნობრივი ფორენზიკური ჩანაწერები, შემცირებული შენახვის ხარჯები.

განხორციელების მოსაზრებები და გადაწყვეტილებები:

○მასშტაბირება: აირჩიეთ NPB-ები საკმარისი პორტების სიმკვრივით და გამტარუნარიანობით (1/10/25/40/100GbE+) მიმდინარე და სამომავლო ტრაფიკის დასამუშავებლად. მოდულური კორპუსი ხშირად უზრუნველყოფს საუკეთესო მასშტაბირებას. ვირტუალური NPB-ები ელასტიურად მასშტაბირდება ღრუბელში.

○მდგრადობა: დანერგეთ ზედმეტი NPB-ები (HA წყვილები) და ხელსაწყოებისკენ მიმავალი ზედმეტი გზები. უზრუნველყავით მდგომარეობის სინქრონიზაცია HA კონფიგურაციებში. გამოიყენეთ NPB დატვირთვის დაბალანსება ხელსაწყოების მდგრადობისთვის.

○მენეჯმენტი და ავტომატიზაცია: ცენტრალიზებული მართვის კონსოლები უმნიშვნელოვანესია. მოძებნეთ API-ები (RESTful, NETCONF/YANG) ორკესტრაციის პლატფორმებთან (Ansible, Puppet, Chef) ინტეგრაციისთვის და SIEM/SOAR სისტემებთან გაფრთხილებებზე დაფუძნებული დინამიური პოლიტიკის ცვლილებებისთვის.

○უსაფრთხოება: დაიცავით NPB მართვის ინტერფეისი. მკაცრად აკონტროლეთ წვდომა. ტრაფიკის გაშიფვრის შემთხვევაში, უზრუნველყავით გასაღებების მართვის მკაცრი პოლიტიკა და გასაღების გადაცემის უსაფრთხო არხები. განიხილეთ მგრძნობიარე მონაცემების შენიღბვა.

○ხელსაწყოების ინტეგრაცია: დარწმუნდით, რომ NPB მხარს უჭერს ხელსაწყოების საჭირო კავშირს (ფიზიკური/ვირტუალური ინტერფეისები, პროტოკოლები). შეამოწმეთ თავსებადობა ხელსაწყოების კონკრეტულ მოთხოვნებთან.

ასე რომ,ქსელური პაკეტების ბროკერებიისინი აღარ წარმოადგენენ დამატებით ფუფუნებას; ისინი თანამედროვე ეპოქაში ქსელის ქმედითი ხილვადობის მისაღწევად ფუნდამენტურ ინფრასტრუქტურულ კომპონენტებს წარმოადგენენ. ინტელექტუალურად აგრეგირებით, ფილტრაციით, დატვირთვის დაბალანსებითა და ტრაფიკის დამუშავებით, NPB-ები უსაფრთხოებისა და მონიტორინგის ინსტრუმენტებს საშუალებას აძლევენ იმუშაონ მაქსიმალური ეფექტურობითა და ეფექტიანობით. ისინი შლიან ხილვადობის სილოსებს, გადალახავენ მასშტაბისა და დაშიფვრის გამოწვევებს და საბოლოოდ უზრუნველყოფენ ქსელების უსაფრთხოებისთვის საჭირო სიცხადეს, ოპტიმალური მუშაობის უზრუნველყოფას, შესაბამისობის მანდატების შესრულებას და პრობლემების სწრაფად მოგვარებას. NPB-ის ძლიერი სტრატეგიის დანერგვა კრიტიკული ნაბიჯია უფრო დაკვირვებადი, უსაფრთხო და მდგრადი ქსელის შექმნისკენ.

გამოქვეყნების დრო: 2025 წლის 7 ივლისი